Pisau Silet

Kamis, 31 Agustus 2017

Sabtu, 12 Agustus 2017

Bug Flash yang baru saja ditambal dapat membasmi Kredensial Windows

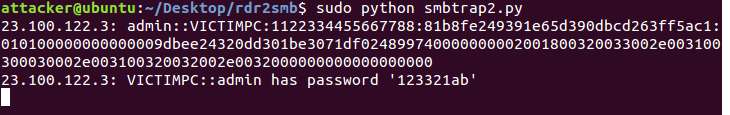

Awal minggu ini , Adobe menambal kerentanan Flash Player yang memungkinkan penyerang menggunakan file Flash berbahaya untuk membocorkan kredensial Windows.

Masalah keamanan dilacak di bawah pengenal CVE- 2017-3085 dan mempengaruhi versi Flash Player dari 23.0. 0.162 sampai 26.0. 0.137, berjalan di Windows XP, Vista, 7, 8 .x, dan 10.

Cacat berasal dari kerentanan yang lebih tua

Kerentanan tersebut ditemukan oleh peneliti keamanan Belanda Björn Ruytenberg dan merupakan variasi dari cacat yang lebih tua yang dilacak sebagai CVE- 2016-4271, yang di tambal Adobe di September 2016.

Saat itu juga , Ruytenberg menemukan bahwa dia bisa menipu korban untuk memuat file Flash yang dipanggil kembali ke server SMB jarak jauh yang, pada gilirannya, akan mengelabui komputer pengguna agar memberi lebih banyak kredensialnya. .

Adobe patched this flaw with the release of Flash Player 23.0.0.162 by preventing Flash from making any outbound connections to URLs with UNC (Universal Naming Convention, eg: \\10.0.0.1\some\file.txt) or file-style paths (file://///10.0.0.1/some/file.txt).

Bug baru yang ditemukan Ruytenberg bergantung pada trik cerdas untuk mengabaikan tindakan perlindungan baru Adobe. Peneliti menjelaskan dalam posting blog teknis Bahwa penyerang dapat mematuhi larangan Adobe pada UNC dan URL jalur file dengan memuat file Flash yang mengajukan permintaan ke server jauh melalui HTTP atau HTTPS.

Di sisi server jahat, penyerang bisa menggunakan redirection HTTP 302 klasik untuk menyampaikan permintaan masuk ini ke server SMB yang akan menggunakan teknik yang sama seperti sebelumnya untuk mengumpulkan hash NTLM lokal (kredensial pengguna).

Serangan tidak bekerja di Chrome atau Edge

Ruytenberg mengatakan bahwa serangan tersebut hanya berfungsi saat memuat file Flash berbahaya di Office (2010, 2013 dan 2016), hanya Firefox atau Internet Explorer. Browser seperti Chrome atau Edge tidak rentan terhadap serangan ini.

Selanjutnya, serangan tersebut juga memecahkan kotak pasir "remote" dan "local-with-networking" Flash, dua setup keamanan Flash yang seharusnya mencegah penyerang untuk melakukan exfiltrating data lokal.

"Flash Player 23 meminimalkan potensi serangan vektor dengan menolak permintaan outbound untuk URL non-HTTP," Ruytenberg menjelaskan. "Namun, validasi masukan hanya dilakukan satu kali: sedangkan permintaan HTTP awal divalidasi, pengalihan berturut-turut tidak."

Kerentanan bisa dimanfaatkan dengan berbagai cara

Dalam sebuah email ke Bleeping Computer, Ruytenberg menjabarkan kemungkinan skenario serangan secara lebih mendalam.

"Kompleksitas serangan sangat rendah," kata peneliti. "Kemungkinan skenario serangan meliputi:"

- Web: Mengunjungi situs web (yang mungkin disusupi) yang menyajikan aplikasi Flash dengan muatan berbahaya. Ini termasuk domain pihak ketiga, seperti yang berasal dari orang-orang yang kurang beruntung.

- Email, Windows file sharing: Membuka file HTML lokal yang menyematkan aplikasi Flash berbahaya. Perhatikan bahwa dalam skenario ini, aplikasi Flash akan berjalan di kotak pasir "lokal-dengan-jaringan" sebagai ganti sandbox "remote" default (tapi kedua kotak pasir itu rentan).

- Microsoft Office : Dokumen Word dan Excel memungkinkan penyisipan kode Flash. Makanya, kode berbahaya itu bisa disematkan di dokumen Office, lalu disebarkan melalui web atau email.

- Email, Windows file sharing: Membuka file HTML lokal yang menyematkan aplikasi Flash berbahaya. Perhatikan bahwa dalam skenario ini, aplikasi Flash akan berjalan di kotak pasir "lokal-dengan-jaringan" sebagai ganti sandbox "remote" default (tapi kedua kotak pasir itu rentan).

- Microsoft Office : Dokumen Word dan Excel memungkinkan penyisipan kode Flash. Makanya, kode berbahaya itu bisa disematkan di dokumen Office, lalu disebarkan melalui web atau email.

Tingkat keparahan kerentanan rendah tidak representatif

Kerentanan tersebut menerima skor keparahan (CVSS) 4.3 dari 10 , Dan pada tampilan yang lebih dekat, tidak terlihat seperti sesuatu yang Anda lihat dalam kampanye malvertising.

Di sisi lain, kekurangannya sangat tepat untuk serangan yang ditargetkan yang ditujukan pada perusahaan atau individu tertentu, seperti yang terlihat dalam kampanye spionase cyber ekonomi atau yang disponsori negara.

"Ketat saja, jika dieksploitasi, informasi yang bocor itu 'terbatas' pada kredensial pengguna Windows," kata Ruytenberg kepada Bleeping Computer. "Namun, karena memiliki kredensial ini berpotensi sangat merusak."

"Misalnya, ini memungkinkan penyerang untuk meningkatkan hak istimewa, dan menginstal (gigih) malware di mesin korban," ahli juga menambahkan. "Oleh karena itu, skor CVSS mungkin tidak sepenuhnya mewakili kerusakan yang dapat terjadi jika kerentanan ini dieksploitasi."

GoDaddy Memiliki Praktik Praktik Terbaik, Netflix, Spotify, Uber Memiliki Yang Terburuk

Tim di Dashlane - aplikasi pengelola kata sandi - telah menganalisis kebijakan kata kunci dari 40 layanan online populer dan telah menemukan bahwa tidak semua situs web serupa bila menyangkut keamanan kata sandi, namun ada pula yang lebih buruk daripada yang lain.

Dalam studi terbaru mereka, para peneliti mendaftarkan akun di situs 40 dan mencatat situs mana yang mengikuti lima peraturan sederhana:

✑ Apakah situs web mengharuskan pengguna untuk memiliki kata sandi yang 8 atau lebih banyak karakter?

✑ Apakah situs web mengharuskan pengguna untuk memiliki kata sandi dengan kombinasi huruf, angka, dan simbol?

✑ Apakah situs web menyediakan Meteran kekuatan sandi di layar untuk menunjukkan kepada pengguna seberapa kuat kata sandinya?

✑ Apakah fitur situs web memiliki perlindungan secara brute force untuk mengizinkan 10 upaya login yang salah tanpa memberikan keamanan tambahan (CAPTCHA, penguncian akun, 2 - Faktor, dll)?

✑ Apakah situs web mendukung 2 -Faktor Otentikasi?

✑ Apakah situs web mengharuskan pengguna untuk memiliki kata sandi dengan kombinasi huruf, angka, dan simbol?

✑ Apakah situs web menyediakan Meteran kekuatan sandi di layar untuk menunjukkan kepada pengguna seberapa kuat kata sandinya?

✑ Apakah fitur situs web memiliki perlindungan secara brute force untuk mengizinkan 10 upaya login yang salah tanpa memberikan keamanan tambahan (CAPTCHA, penguncian akun, 2 - Faktor, dll)?

✑ Apakah situs web mendukung 2 -Faktor Otentikasi?

Hasilnya mengejutkan tim Dashlane karena mereka menemukan beberapa tindakan pengamanan password yang cukup longgar, bahkan pada layanan yang sangat populer. Berikut adalah hasil mereka:

✮ Para periset menciptakan kata sandi dengan menggunakan huruf kecil dan huruf "a" di situs populer seperti Amazon, Dropbox, Google, Instagram, LinkedIn, Netflix, Spotify, Uber, dan Venmo.

✮ Periset membuat akun di Netflix dan Spotify bahwa Menggunakan kata kunci sederhana "aaaa".

✮ Enam situs web tidak memiliki kebijakan untuk mencegah serangan brute force: Apple, Dropbox, Google, Twitter, Venmo, dan Walmart.

✮ 51% dari situs konsumen dan 36% situs perusahaan tidak mengharuskan situs web memiliki kata kunci minimal 8 karakter

✮ 48% situs konsumen dan 27% situs perusahaan tidak memerlukan karakter alfanumerik

✮ 76% situs konsumen dan 72% situs perusahaan tidak menyediakan meteran kekuatan kata kunci di layar

✮ 51% situs konsumen dan 45% situs perusahaan tidak menampilkan fitur kasar -force protection

✮ 32% situs konsumen dan satu situs perusahaan (Freshbooks) tidak menawarkan 2 dukungan FA

✮ Dari semua situs yang diuji, hanya GoDaddy, S Tripe, dan Quick Books memperoleh skor sempurna di setiap lima kategori.

✮ Netflix, Pandora, Spotify, dan Uber tidak memenuhi setidaknya satu dari lima kriteria.

✮ Periset membuat akun di Netflix dan Spotify bahwa Menggunakan kata kunci sederhana "aaaa".

✮ Enam situs web tidak memiliki kebijakan untuk mencegah serangan brute force: Apple, Dropbox, Google, Twitter, Venmo, dan Walmart.

✮ 51% dari situs konsumen dan 36% situs perusahaan tidak mengharuskan situs web memiliki kata kunci minimal 8 karakter

✮ 48% situs konsumen dan 27% situs perusahaan tidak memerlukan karakter alfanumerik

✮ 76% situs konsumen dan 72% situs perusahaan tidak menyediakan meteran kekuatan kata kunci di layar

✮ 51% situs konsumen dan 45% situs perusahaan tidak menampilkan fitur kasar -force protection

✮ 32% situs konsumen dan satu situs perusahaan (Freshbooks) tidak menawarkan 2 dukungan FA

✮ Dari semua situs yang diuji, hanya GoDaddy, S Tripe, dan Quick Books memperoleh skor sempurna di setiap lima kategori.

✮ Netflix, Pandora, Spotify, dan Uber tidak memenuhi setidaknya satu dari lima kriteria.

Hasil penelitian Dashlane penuh, dipecah per situs, tersedia di infografis di bawah ini.

Perangkat USB Rentan terhadap Data Crosstalk Kebocoran

Sama seperti kebocoran air dari pipa, begitu juga sinyal listrik dari port USB, secara tidak langsung memaparkan data sensitif ke penyerang yang berpengetahuan luas, menurut penelitian baru dari para ilmuwan di University of Adelaide di Australia.

Fenomena ini dikenal sebagai "channel-to-channel crosstalk leakage" dan mempengaruhi perangkat berbasis USB yang terhubung ke port yang berdekatan.

"Listrik mengalir seperti air sepanjang pipa - dan bisa bocor," kata pemimpin proyek Dr. Yuval Yarom. "Dalam proyek kami, kami menunjukkan bahwa fluktuasi voltase dari jalur data port USB dapat dipantau dari port yang berdekatan di hub USB."

Sinyal listrik bocor data ke port USB yang berdekatan

Skenario ini menyiratkan adanya perangkat USB berbahaya yang disisipkan di pelabuhan terdekat yang dapat digunakan penyerang untuk memantau arus data di pelabuhan yang berdekatan.

Periset mengatakan bahwa penyerang bisa mengumpulkan data ini dan menggunakan koneksi internet untuk mengirimkannya ke server penyerang. Apa pun yang lewat dalam bentuk yang tidak dienkripsi melalui port USB yang berdekatan dapat dikumpulkan.

Untuk sisi praktis penelitian mereka, para ilmuwan menggunakan lampu plug-in dimodifikasi off-the-shelve dengan konektor USB untuk mencatat setiap pukulan kunci dari keyboard USB yang berdekatan. Mereka kemudian mengirim data ke PC lain via Bluetooth.

... dan tentu saja, orang akan memilih USB acak dari tanah

Selanjutnya, melakukan serangan kebocoran crosstalk USB tidak serumit yang dipikirkan banyak orang. Telah ditunjukkan dalam banyak penelitian bahwa orang-orang dalam persentase tinggi Ambil thumb drive acak USB dan masukkan ke komputer pribadi atau komputer tanpa mempertimbangkan implikasi keamanannya.

"Pesan utama dibawa pulang adalah bahwa orang tidak boleh menghubungkan apapun ke USB kecuali mereka benar-benar mempercayainya," para peneliti menyimpulkan.

Penelitian lengkap, yang belum dipublikasikan, berjudul "USB Snooping Made Easy: Serangan Kebocoran Crosstalk pada USB Hub" dan akan disajikan. Minggu depan di USENIX Security Symposium di Kanada.

Apps Spyware Ditemukan di Google Play Store

Periset dari perusahaan keamanan mobile Lookout mengatakan bahwa mereka menemukan setidaknya tiga aplikasi Android di Google Play Store yang berisi spyware canggih yang mereka percaya diciptakan oleh pengembang Irak.

Para ahli mengatakan bahwa pembuat malware tersebut memodifikasi versi aplikasi Telegram resmi, menyuntikkan kode spyware, mengganti namanya, dan mengunggah aplikasi yang telah dimodifikasi di Play Store.

Tiga aplikasi berhasil sampai ke Play Store

Secara total, si gagak mengunggah aplikasi itu tiga kali di Play Store dengan nama Soniac, Hulk Messenger, dan Troy Chat. Hanya Soniac yang aktif di toko aplikasi Google saat para periset pertama kali melihat spyware, karena dua aplikasi lainnya telah diturunkan, kemungkinan besar oleh pengembang itu sendiri.

Pada saat penulisan, Lookout mengatakan bahwa mereka mengidentifikasi variasi 1,000 dari spyware baru ini yang disebut SonicSpy , Yang mereka yakini sebagai versi baru dari Android lawas yang lebih tua bernama SpyNote .

Periset percaya pengembang yang sama menciptakan keluarga spyware. Mereka mendasarkan teorinya pada fakta bahwa kedua aplikasi menggunakan layanan DNS dinamis yang berjalan di port non-standar 2222, dan keduanya didekompilasi, disuntikkan dengan kode berbahaya, dan dikompilasi ulang dengan utilitas desktop yang sama, mungkin bagian dari Sistem pembuatan otomatis kustom

SonicSpy mendukung beragam tindakan jahat

Pada perangkat yang terinfeksi, SonicSpy mendukung 73 berbagai tindakan berbahaya dalam bentuk instruksi yang diterimanya dari server jauh. Berikut adalah ringkasan yang paling mengganggu:

➥ diam-diam merekam audio

➥ Diam-diam memotret dengan kamera yang tersedia

➥ Membuat panggilan keluar

➥ Mengirim pesan SMS

➥ Ambil log panggilan

➥ Dapatkan data pada jalur akses WiFi

➥ Diam-diam memotret dengan kamera yang tersedia

➥ Membuat panggilan keluar

➥ Mengirim pesan SMS

➥ Ambil log panggilan

➥ Dapatkan data pada jalur akses WiFi

Pengguna terinfeksi dengan memasang aplikasi dan memberikannya izin yang diperlukan untuk melakukan semua tindakan kasarnya. Aplikasi sangat sulit dikenali karena menyertakan aplikasi obrolan yang berfungsi penuh, sehingga korban tidak memiliki alasan untuk mencurigai mereka terinfeksi.

Langganan:

Postingan (Atom)