Awal minggu ini , Adobe menambal kerentanan Flash Player yang memungkinkan penyerang menggunakan file Flash berbahaya untuk membocorkan kredensial Windows.

Masalah keamanan dilacak di bawah pengenal CVE- 2017-3085 dan mempengaruhi versi Flash Player dari 23.0. 0.162 sampai 26.0. 0.137, berjalan di Windows XP, Vista, 7, 8 .x, dan 10.

Cacat berasal dari kerentanan yang lebih tua

Kerentanan tersebut ditemukan oleh peneliti keamanan Belanda Björn Ruytenberg dan merupakan variasi dari cacat yang lebih tua yang dilacak sebagai CVE- 2016-4271, yang di tambal Adobe di September 2016.

Saat itu juga , Ruytenberg menemukan bahwa dia bisa menipu korban untuk memuat file Flash yang dipanggil kembali ke server SMB jarak jauh yang, pada gilirannya, akan mengelabui komputer pengguna agar memberi lebih banyak kredensialnya. .

Adobe patched this flaw with the release of Flash Player 23.0.0.162 by preventing Flash from making any outbound connections to URLs with UNC (Universal Naming Convention, eg: \\10.0.0.1\some\file.txt) or file-style paths (file://///10.0.0.1/some/file.txt).

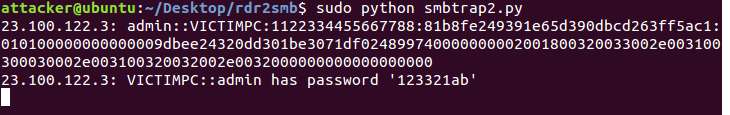

Bug baru yang ditemukan Ruytenberg bergantung pada trik cerdas untuk mengabaikan tindakan perlindungan baru Adobe. Peneliti menjelaskan dalam posting blog teknis Bahwa penyerang dapat mematuhi larangan Adobe pada UNC dan URL jalur file dengan memuat file Flash yang mengajukan permintaan ke server jauh melalui HTTP atau HTTPS.

Di sisi server jahat, penyerang bisa menggunakan redirection HTTP 302 klasik untuk menyampaikan permintaan masuk ini ke server SMB yang akan menggunakan teknik yang sama seperti sebelumnya untuk mengumpulkan hash NTLM lokal (kredensial pengguna).

Serangan tidak bekerja di Chrome atau Edge

Ruytenberg mengatakan bahwa serangan tersebut hanya berfungsi saat memuat file Flash berbahaya di Office (2010, 2013 dan 2016), hanya Firefox atau Internet Explorer. Browser seperti Chrome atau Edge tidak rentan terhadap serangan ini.

Selanjutnya, serangan tersebut juga memecahkan kotak pasir "remote" dan "local-with-networking" Flash, dua setup keamanan Flash yang seharusnya mencegah penyerang untuk melakukan exfiltrating data lokal.

"Flash Player 23 meminimalkan potensi serangan vektor dengan menolak permintaan outbound untuk URL non-HTTP," Ruytenberg menjelaskan. "Namun, validasi masukan hanya dilakukan satu kali: sedangkan permintaan HTTP awal divalidasi, pengalihan berturut-turut tidak."

Kerentanan bisa dimanfaatkan dengan berbagai cara

Dalam sebuah email ke Bleeping Computer, Ruytenberg menjabarkan kemungkinan skenario serangan secara lebih mendalam.

"Kompleksitas serangan sangat rendah," kata peneliti. "Kemungkinan skenario serangan meliputi:"

- Web: Mengunjungi situs web (yang mungkin disusupi) yang menyajikan aplikasi Flash dengan muatan berbahaya. Ini termasuk domain pihak ketiga, seperti yang berasal dari orang-orang yang kurang beruntung.

- Email, Windows file sharing: Membuka file HTML lokal yang menyematkan aplikasi Flash berbahaya. Perhatikan bahwa dalam skenario ini, aplikasi Flash akan berjalan di kotak pasir "lokal-dengan-jaringan" sebagai ganti sandbox "remote" default (tapi kedua kotak pasir itu rentan).

- Microsoft Office : Dokumen Word dan Excel memungkinkan penyisipan kode Flash. Makanya, kode berbahaya itu bisa disematkan di dokumen Office, lalu disebarkan melalui web atau email.

- Email, Windows file sharing: Membuka file HTML lokal yang menyematkan aplikasi Flash berbahaya. Perhatikan bahwa dalam skenario ini, aplikasi Flash akan berjalan di kotak pasir "lokal-dengan-jaringan" sebagai ganti sandbox "remote" default (tapi kedua kotak pasir itu rentan).

- Microsoft Office : Dokumen Word dan Excel memungkinkan penyisipan kode Flash. Makanya, kode berbahaya itu bisa disematkan di dokumen Office, lalu disebarkan melalui web atau email.

Tingkat keparahan kerentanan rendah tidak representatif

Kerentanan tersebut menerima skor keparahan (CVSS) 4.3 dari 10 , Dan pada tampilan yang lebih dekat, tidak terlihat seperti sesuatu yang Anda lihat dalam kampanye malvertising.

Di sisi lain, kekurangannya sangat tepat untuk serangan yang ditargetkan yang ditujukan pada perusahaan atau individu tertentu, seperti yang terlihat dalam kampanye spionase cyber ekonomi atau yang disponsori negara.

"Ketat saja, jika dieksploitasi, informasi yang bocor itu 'terbatas' pada kredensial pengguna Windows," kata Ruytenberg kepada Bleeping Computer. "Namun, karena memiliki kredensial ini berpotensi sangat merusak."

"Misalnya, ini memungkinkan penyerang untuk meningkatkan hak istimewa, dan menginstal (gigih) malware di mesin korban," ahli juga menambahkan. "Oleh karena itu, skor CVSS mungkin tidak sepenuhnya mewakili kerusakan yang dapat terjadi jika kerentanan ini dieksploitasi."

Tidak ada komentar:

Posting Komentar